Seit einigen Tagen ist die „Windows-Toolbox“ in Verruf geraten, weil die Community verschlüsselten Code in den Quelldateien gefunden hat. Wie unteranderem die ebenfalls auf die Toolbox reingefallene Seite sempervideo.de in ihrem YouTube-Video berichtet, sind Codeabschnitte innerhalb der Quelldateien des GitHub-Projektes verschlüsselt. Versuche den verschlüsselten Abschnitten auf die schliche zu kommen, wurden bereits von der Community aufgenommen. Da es sich hierbei jedoch um einen Prozess bestehend aus Entschlüsselung und Reverse-Engineering handelt, wird dies seine Zeit brauchen.

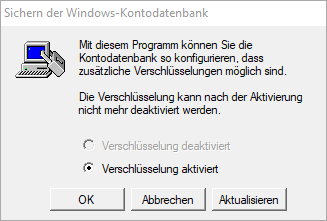

Aufgefallen sind die verdächtigen Codeabschnitte, da die „Windows-Toolbox“ als Open-Source-Projekt auf GitHub gehostet wird – wo sich jeder den Quellcode bei Interesse ansehen kann, der allerdings extern gespeichert wurde und nicht auf der Plattform selbst – 🤔. Nach ersten Erkenntnissen scheint es sich bei den verdächtigen Codeschnipseln um Cloning-Subroutinen zu handeln. Dabei wird das heruntergeladene Programm beim Ausführen durch eine andere Version ersetzt, dessen Quellcode natürlich nicht öffentlich zur Verfügung steht. Weder die genauen Vorgehensweisen noch die Absichten der Entwickler des Skriptes sind bisher vollständig ergründet. Was jedoch schon klar ist: Die Anwendung greift auf die Webbrowser des Systems zu und versucht dort Änderungen durchzuführen. Die „Windows Toolbox“ ist also mindestens ekelhafte Adware. Was sie drüber hinaus noch anstellt, ist noch nicht klar.

Deswegen wird jedem Nutzer der „Windows-Toolbox“ empfohlen, das Programm zu entfernen und einen Virenscann durchzuführen. Wer auf Nummer Sicher gehen will, sollte Windows auf einen früheren Systemwiederherstellungspunkt zurücksetzen – die Software öffnet das Menü dafür ja sehr bereitwillig. Wer es ganz auf die Spitze treiben will installiert Windows neu.

Was ist die „Windows-Toolbox“?

Die „Windows-Toolbox“-ist ein auf GitHub gehostetes Projekt, welches zum Verbessern von Windows verwendet werden kann. Neben Funktionen wie der Deaktivierung von Cortana, ist das Skript jedoch auch dazu in der Lage, Windows- und Microsoft-Softwareprodukte auf dem System mal eben zu aktivieren.

Diese Funktionen haben bereits vorab Nutzer stutzig gemacht. Zudem hieß das Projekt wohl vor einigen Monaten noch „win optimizer“ und hatte noch keine GUI, sondern musste über die Powershell bedient werden, der Sourcecode ist auf microsoft-toolbox.workers.dev zu finden und der Nutzer, der das Projekt hochgeladen hat, heißt „windowtoolbox“. Der Nutzer hat nur zwei Projekte auf GitHub – das andere dreht sich um WSA und wurde nur geforked. Zudem hat er einen YouTube-Channel namens „Tips for Performance“, der auch nur diese beiden Projekte behandelt. Das alles für sich allein gesehen ist nicht verdächtig, wenn wir aber alles zusammenzählen, wird einem schon mulmig. Übrigens sind beide Projekte demnach schon 6 Monate alt. Der Sourcecode der „Windows-Toolbox“ kann diese verdächtigen Abschnitte vermutlich schon seitdem in sich tragen. Die erste Archivierung des Skriptes im Internet-Archive, ist vom Januar 2022, bereits zu diesem Datum war der fragwürdige Code bereits enthalten.

Was sind die Absichten der Entwickler?

Die Entscheidung der Entwickler, den Code in dieser Form online verfügbar zu machen ist hier recht mutig. Man kann vermuten, dass hier auf Gleichgültigkeit der Nutzer gesetzt wurde. Also dass sich sowieso niemand die Mühe machen würde, in den Quellcode zu sehen. Womöglich zielen die Entwickler jedoch eher auf unerfahrene Nutzer ab, die von diesen Codes ohnehin nichts verstehen oder blind einer Empfehlung auf Social-Media oder einer Tech-Webseite (ja die Ironie ist bekannt und gewollt) folgen. Die „Windows-Toolbox“ wurde auf GitHub übrigens schon über 400-mal geforked, also kopiert – unsinnigerweise, weil der Sourcecode extern gehostet wird und somit bei einem Fork nicht übernommen wird. Vielleicht war das der Hintergrund der Entwickler – spreading.

Was dies für Konsequenzen für die Software hat, ist ungewiss. Der Entwickler hat wohl jetzt erstmal eine Krise zu bewältigen – zumindest, wenn ihm vertrauen wichtig ist. Das hat er nämlich nun verloren. Tja, und GitHub gehört mittlerweile zu Microsoft, und da die „Windows-Toolbox“ die Aktivierungsfunktionen umgehen kann, erwarte ich, dass der Banhammer für den Entwickler und seine Projekte geschwungen wird.

Die Community hat mittlerweile reagiert und auch die Antivieren-Hersteller, so träge sie sind, scheinen zu reagieren und die „Windows-Toolbox“ als verdächtig zu melden. Aber … es ist ja Tweaking-Software, da reagieren Virenscanner ja öfters mal zu streng 😉.

Was lernen wir daraus

Als leere ist also daraus zu ziehen, dass es auch in der Open-Source-Community schwarze Schafe zu geben scheint die sich auch nicht zu schade sind, es zumindest zu versuchen. Denn wer die EULA einer Anwendung nicht liest, der liest bestimmt auch nicht den Source-Code – auch wenn er könnte. Dabei ist genau dieses Detail die Rettung gewesen. Hätte nicht jemand in den Sourcecode geschaut, oder der Sourcecode wäre nicht offen gewesen, hätte man dieses Detail wahrscheinlich länger oder komplett übersehen. Das Ganze hat aber auch was Gutes: Da das Skript Open-Source ist, kann jedermann hingehen und die harmlosen Codeschnipsel extrahieren, um daraus eine ehrliche „Windows-Toolbox“ zu bauen.

Wer so lange nicht warten kann: Viele Funktion aus der Toolbox sind nicht neu und zum Beispiel auch in anderen Tweaking-Tools zu finden. Viel revolutionäres hat die Windows-Toolbox somit auch nicht zu bieten.

Auch Interessant zu diesem Thema:

— Patrick Schneider, 10.04.2022 (V-DE-1.1)

Letztes Update am: 10.04.2022 14:20 (V-DE-1.1)

Änderungen: (neuer zu älter)

10.04.2022 14:20 (V-DE-1.1); 10.04.2022 13:53 (V-DE-1.0);